|

Diffie, Hellman: New directions in cryptography. IEEE transactions on information theory (IT) 22 (1976), 6, 644–654. |

Es wird behauptet, dass die National Security Agency (NSA) der USA das Prinzip bereits längere Zeit vorher kannte. (Man vergleiche in diesem Zusammenhang einen Artikel der Computer-Zeitung aus dem Jahr 1998.)

Dann lässt sich C als Chiffrierfunktion und D als Dechiffrierfunktion verwenden. Da beide Funktionen umkehrbar sind, gilt auch C(D(x)) = x, so dass man auch mit D ver- und mit C entschlüsseln kann:

| D o C | = | Id |

| (C o D) o (C o D) = C o (D o C) o D | = | C o Id o D = C o D |

| Da C o D umkehrbar: C o D | = | Id |

Häufig werden parametrisierte Funktionen verwendet; C und D sind dann über bestimmte Parameter c und d, sogenannte Schlüssel, aus diesen Funktionen hergeleitet:

| C(x) = Fc(x) |

| D(x) = Gd(x) |

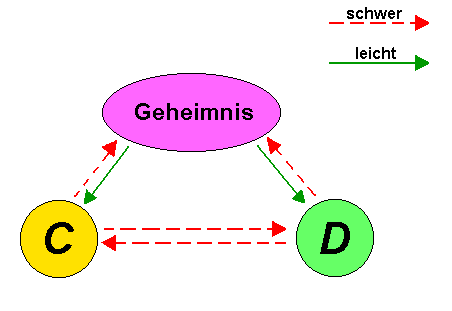

Die übliche Vorgehensweise ist, den Schlüssel c öffentlich bekanntzugeben (öffentlicher Schlüssel) und den Schlüssel d streng geheimzuhalten (geheimer oder privater Schlüssel). Man spricht von einem asymmetrischen Verfahren, weil zur Ver- und Entschlüsselung ganz unterschiedliche Schlüssel nötig sind; die sich nur mit hohem Aufwand auseinander bestimmen lassen. Mit asymmetrischen Schlüsselverfahren sind folgende Grundszenarien möglich:

Dass sich die Nachricht mit c entschlüsseln lässt, zeigt, dass sie vom richtigen Absender stammt, denn nur er kennt den geheimen Schlüssel d, mit dem sie verschlüsselt wurde.

Im Gegensatz zur herkömmlichen Unterschrift, die unter die Nachricht gesetzt und durch das Papier mit ihr verbunden wird, ist die digitale Unterschrift unlösbar mit der Nachricht verbunden. Wenn die verschlüsselte Nachricht verfälscht wird, ist sie nicht mehr vernünftig entschlüsselbar.

Selbstverständlich lassen sich die beiden Verfahren kombinieren: Der Absender verschlüsselt die Nachricht mit seinem eigenen privaten Schlüssel, um sie zu unterschreiben. Das Ergebnis verschlüsselt er zur Geheimhaltung mit dem öffentlichen Schlüssel des Empfängers. Dieser entschlüsselt zunächst mit seinem privaten Schlüssel und anschließend mit dem öffentlichen Schlüssel des Absenders.